Exploit typu zero-click na iPhonie firmy Apple infekuje telefony oprogramowaniem szpiegującym „Triangulation” od 2019 r.

Dlaczego jest to ważne: Apple od lat wychwala architekturę bezpieczeństwa systemu iOS, ale zablokowany charakter utrudnia badaczom bezpieczeństwa sprawdzenie systemu operacyjnego i wykrycie oznak cyberataku. Dlatego nawet szanowana firma zajmująca się bezpieczeństwem, taka jak Kaspersky, może spędzić lata w niewiedzy na temat kampanii spyware wymierzonej w jej urządzenia korporacyjne.

Rosyjska firma zajmująca się bezpieczeństwem cybernetycznym Kaspersky twierdzi, że wykryła „niezwykle złożony” atak, który dotyczy wszystkich iPhone’ów z systemem iOS 15.7 lub starszym, ale wydaje się, że jest skierowany przede wszystkim na urządzenia z systemem iOS należące do kierownictwa Kaspersky i kluczowych pracowników.

Czas publikacji raportu zbiega się z publicznymi zarzutami rzuconymi przez rosyjski wywiad jego amerykańskiemu odpowiednikowi. Kremlowska Federalna Służba Bezpieczeństwa (FSB) twierdzi, że Apple ściśle współpracuje z Agencją Bezpieczeństwa Narodowego (NSA), dostarczając tej ostatniej organizacji backdoora, dzięki któremu może instalować oprogramowanie szpiegowskie na tysiącach iPhone’ów należących do rosyjskich dyplomatów, członków NATO, Izrael, Chiny i niektóre narody byłego Związku Radzieckiego.

Kaspersky jest świadomy roszczeń FSB, ale nie był w stanie zweryfikować, czy istnieje związek między tymi dwoma atakami. Firma wyjaśnia, że chociaż oprogramowanie szpiegowskie opisane przez FSB wydaje się być podobne do tego, które znalazła na telefonach należących do jej najwyższego i średniego kierownictwa, rosyjska agencja nie przedstawiła jeszcze technicznej analizy przedmiotowego złośliwego oprogramowania.

Jeśli chodzi o Apple, firma odmówiła komentarza w sprawie oskarżeń, ale chciała zauważyć, że „nigdy nie współpracowaliśmy z żadnym rządem w celu umieszczenia backdoora w jakimkolwiek produkcie Apple i nigdy tego nie zrobimy”.

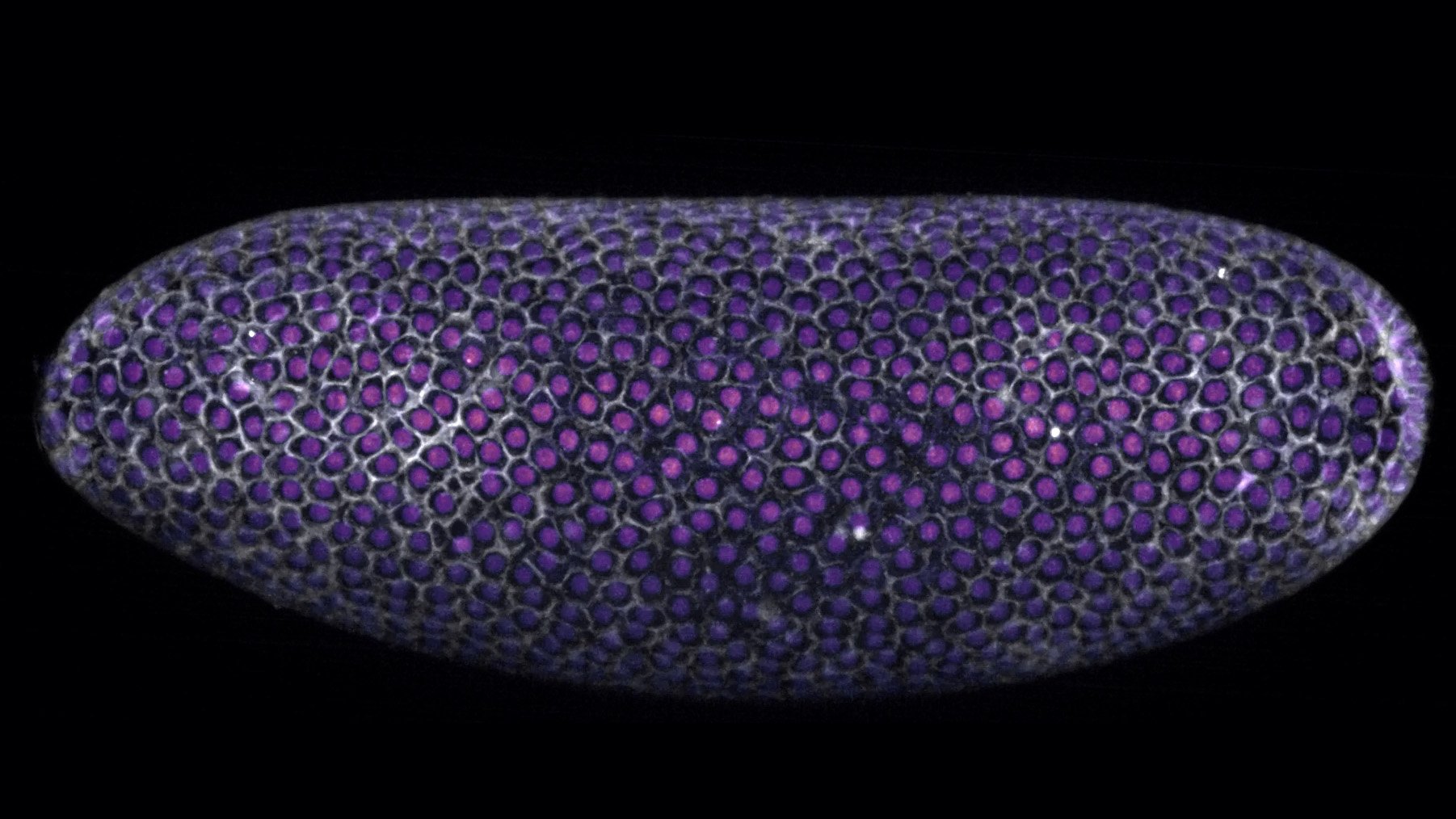

Wracając do odmiany oprogramowania szpiegującego wykrytego przez firmę Kaspersky, wygląda to na kolejny przykład ataku bez kliknięcia. Naukowcy nazwali to triangulacją, aby podkreślić, że jest to część ukrytej kampanii włamań, która wykorzystuje odcisk palca Canvas do pozostawienia żółtego trójkąta w pamięci urządzeń docelowych. Po przeanalizowaniu własnego ruchu w sieci korporacyjnej firma stwierdziła, że kampania nadal trwa i mogła być aktywna od 2019 roku.

Łańcuch ataków rozpoczyna się od wysyłania przez atakujących specjalnie spreparowanej wiadomości za pośrednictwem usługi iMessage firmy Apple. Po otrzymaniu złośliwego załącznika w wiadomości automatycznie rozpoczyna się exploit bez otwierania wiadomości lub załącznika przez daną osobę. Zanim ofiara będzie miała szansę usunąć wiadomość, złośliwy kod wykonany za pośrednictwem exploita już pobierze oprogramowanie szpiegujące, które daje hakerom głębszy dostęp do urządzenia docelowego.

Badacze z firmy Kaspersky byli w stanie przeanalizować zainfekowane urządzenia, odzyskując dane z kopii zapasowych utworzonych za pomocą narzędzia Mobile Verification Toolkit. Zauważają również, że wykryte przez nich złośliwe oprogramowanie nie utrzyma się na urządzeniu po ponownym uruchomieniu, chociaż widzieli dowody na ponowną infekcję niektórych telefonów, których dotyczy problem.

W chwili pisania tego tekstu nie jest jasne, jakie luki są wykorzystywane w łańcuchu ataków. Jednak Kaspersky uważa, że jedną z luk jest luka w rozszerzeniu jądra śledzona pod luką CVE-2022-46690, którą Apple załatał w grudniu 2022 r. wraz z wydaniem iOS/iPadOS 16.2. W tym czasie firma z Cupertino rozpoczęła również dystrybucję iOS 15.7.2 na starsze urządzenia z poprawkami kilku „aktywnie wykorzystywanych” luk wysokiego ryzyka.

Warto również zauważyć, że osoby, które uważają, że są narażone na wysoce ukierunkowane cyberataki, mogą skorzystać z ekstremalnego środka ochrony zwanego trybem blokady. Jest to opcjonalna funkcja, którą firma Apple wprowadziła w systemie iOS 16 macOS Ventura, która znacznie ogranicza powierzchnię ataku hakerów, a kompromis polega na tym, że aplikacje, strony internetowe i funkcje na poziomie systemu operacyjnego nie będą działać zgodnie z oczekiwaniami.

Źródło zdjęcia: Ameen Almayuf, Maarten Dirkse